Для создания подключения к частной сети (private), допустим сеть нашей фирмы из дома можно воспользоваться общедоступной сетью (public), в нашем случае это Интернет. Виртуальные частные сети VPN(Virtual Private Networks) — технология создания защищенных подключений между компьютерами, подключенными к публичным сетям. Если возьмем, к примеру, случай что мы хотим подключиться из дома к сети нашего офиса то, естественно мы воспользуемся публичной сетью (Интернет) и через нее подключимся к частной сети (private), сети нашего офиса, или корпоративной сети. Но возникают два вопроса: - Как получить доступ к сети офиса, если адреса корпоративной сети принадлежат к диапазону внутренних адресов, к примеру, из диапазона 192.168.0.0/24 (почему так написано читайте другие статьи) и не видны за пределами сети офиса.

- Как защитить данные, которые пройдут через Интернет, так как информация через интернет сети передается в открытом виде, и любой хакер может ее перехватить, что нас не устраивает по причине, допустим секретности данной информации.

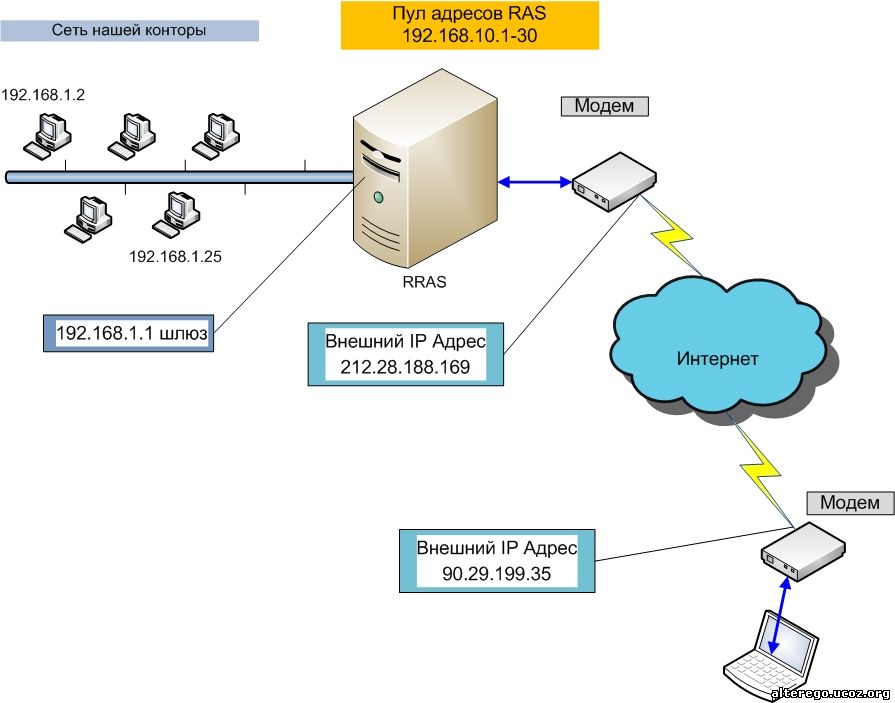

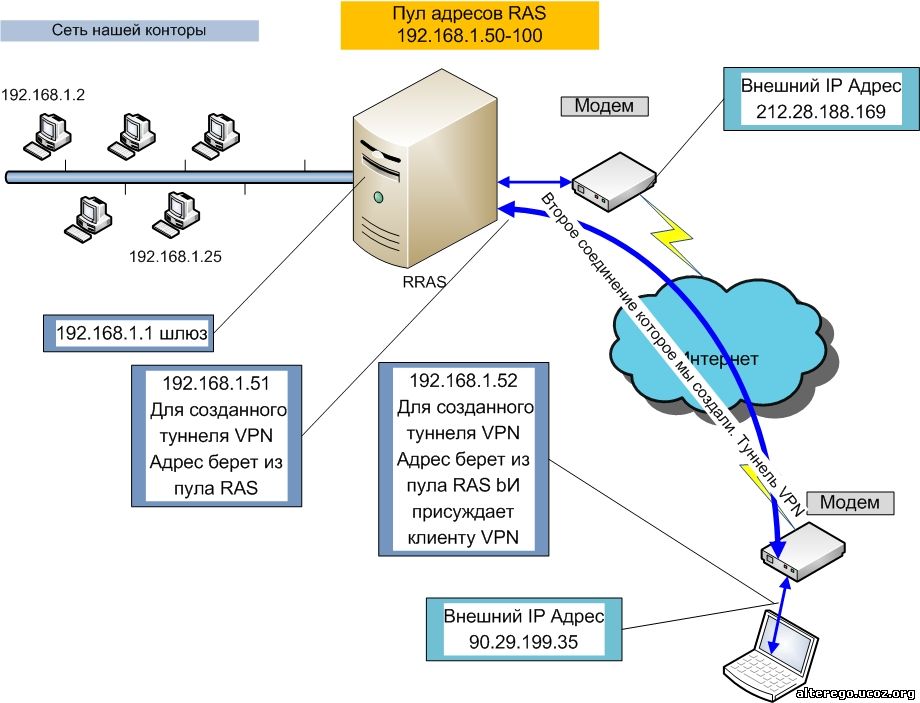

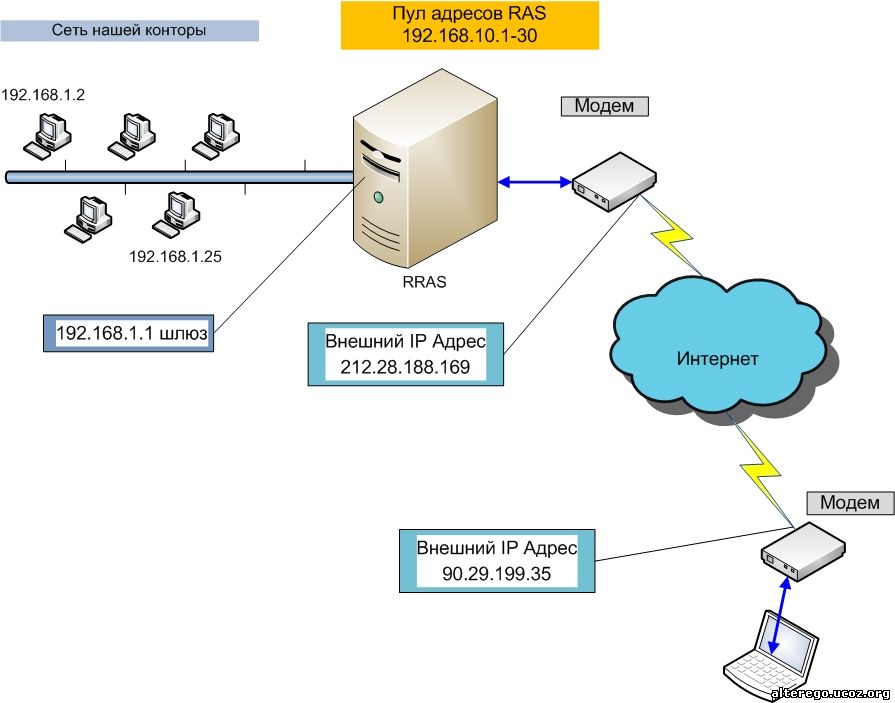

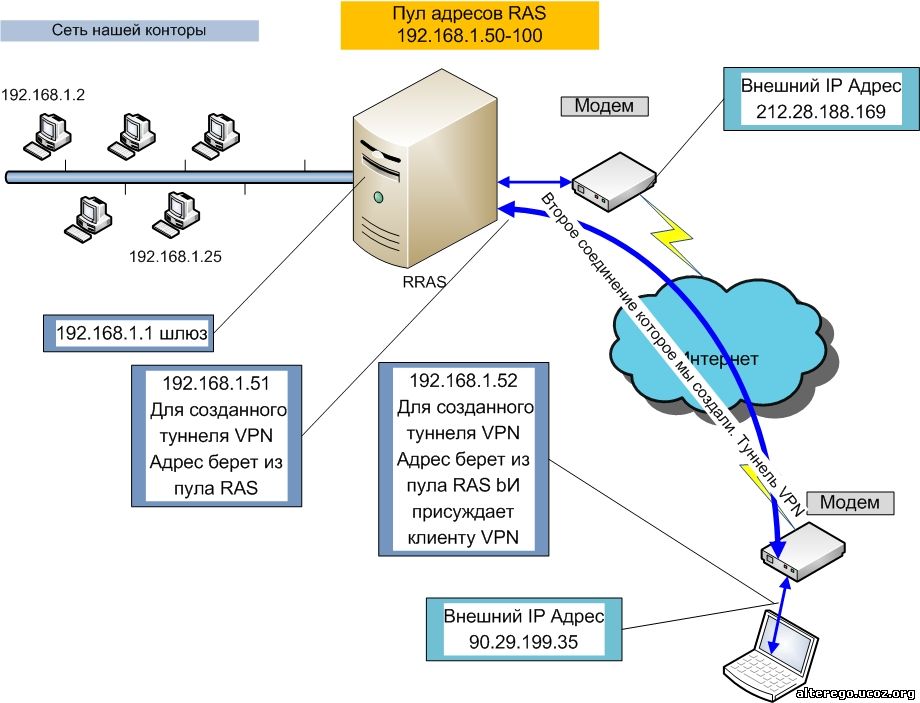

И тут нам на помощь и приходит технология VPN. Эта технология ориентирована на создание так называемого «защищенного туннеля» для передачи данных через публичные сети, то есть интернет. Все данные в данном случае шифруются. И мы в результате получим двухточечное соединение, одна точка наш компьютер из дома, другая точка компьютер, из офиса отвечающий за создание и поддержку такого соединения или скажем точнее - сервером удаленного доступа. В данном примере пользователю необходимо создать еще одно подключение, помимо уже существующего подключения к Интернету, а именно "Подключение к виртуальной частной сети". И что бы указать точно с кем мы хотим связаться воспользуемся внешним IP-адресом интерфейса сервера удаленного доступа (то есть адресом который получен от, к примеру интернет провайдера). На рисунке 1 видно что адрес офиса, вернее внешний адрес полученный от интернет провайдера и присужденный нашему серверу удаленного доступа это 212.28.188.169, внешний адрес клиента это 90.29.199.35. Внутренние адреса корпоративной сети 192.168.1.0/24. В пуле для RASS будут адреса с 192.168.10.1 - по 192.168.10.30, что не вызовет проблемы с совпадением адресов. Маршрутизацией этими подсетями будет заниматься сам RASS.

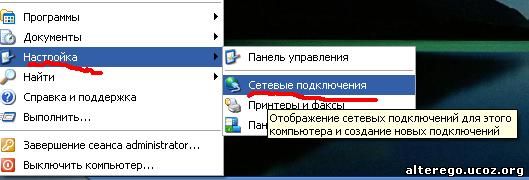

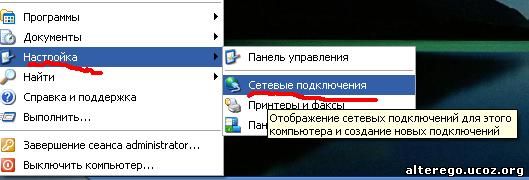

Рисунок 1. Теперь давайте создадим такое подключение. Заходим в "Пуск"-"Настройка" - "сетевые подключения", рисунок 2.

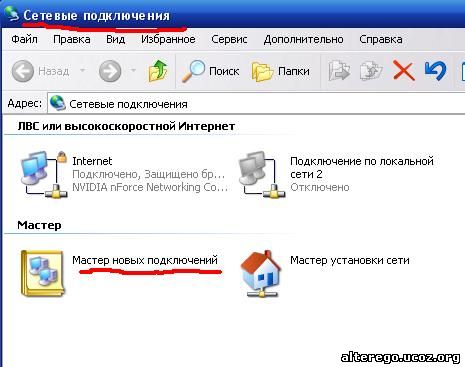

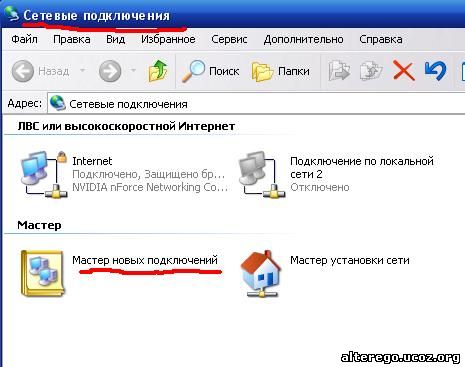

Рисунок 2. В "Сетевые подключения" выбираем "Мастер новых подключений". Рисунок 3.

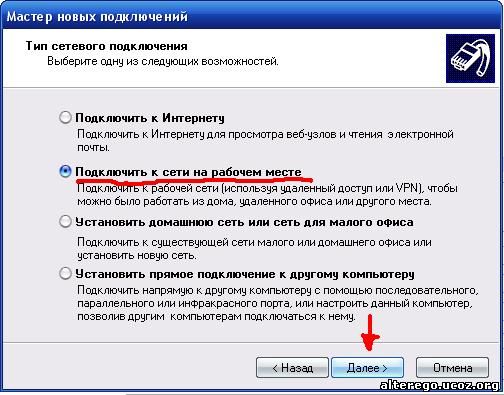

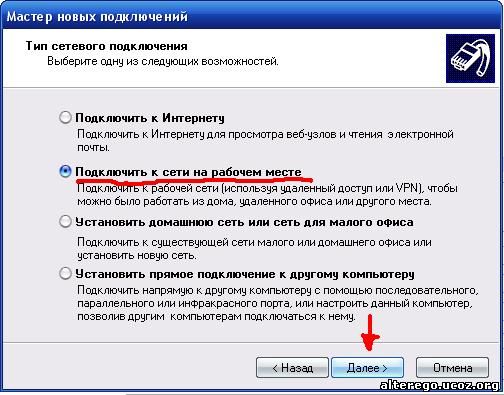

Рисунок 3. Далее "Мастер" нам выдаст такое окно. Рисунок 4.

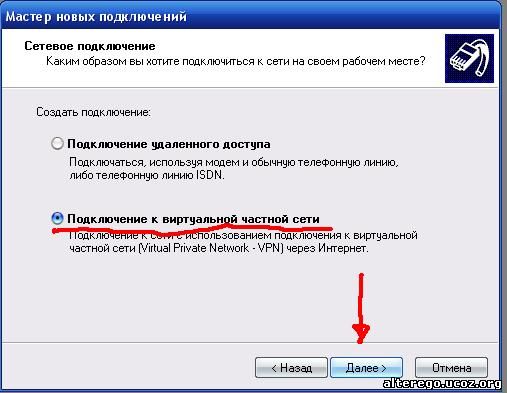

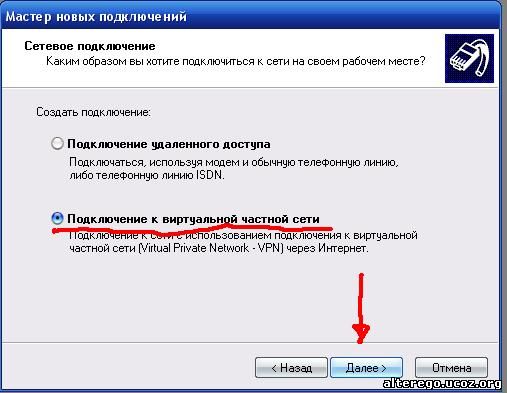

Рисунок 4. Жмем "далее" и в открывшимся новом окне выбираем "Подключиться к виртуальной части сети". Рисунок 5.

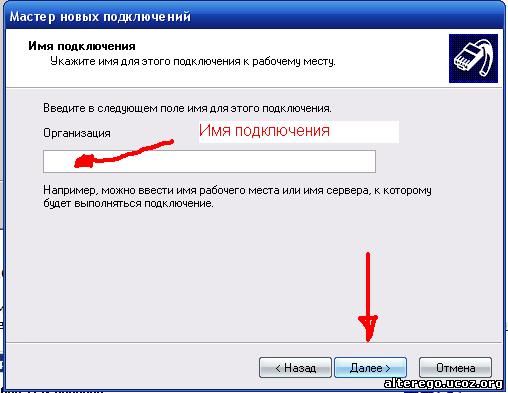

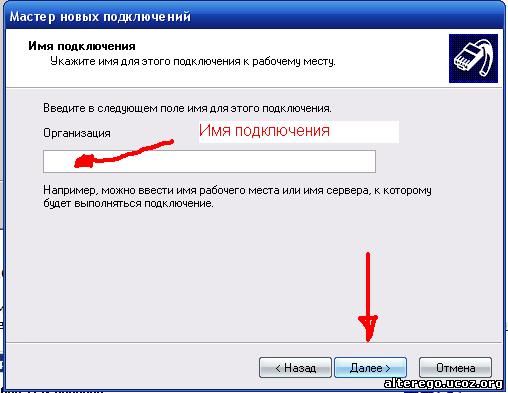

Рисунок 5. В новом окне задаем имя данного подключения которое мы будем видеть у себя на экране. Рисунок 6.

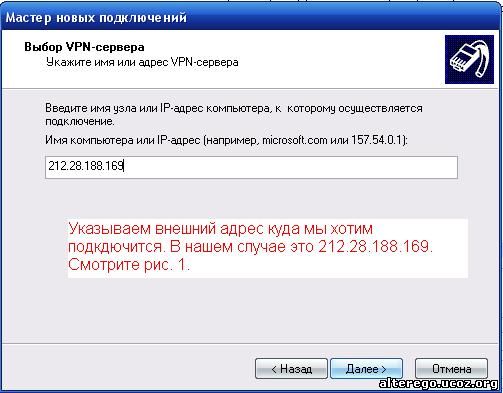

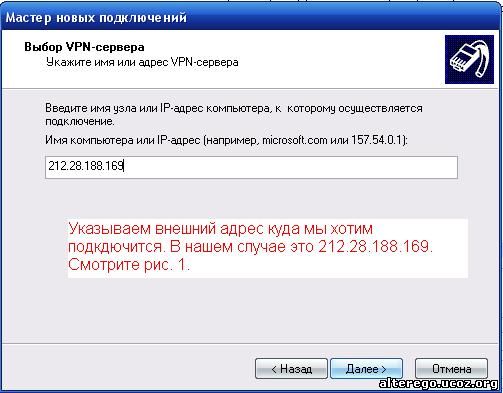

Рисунок 6. После того как мы нажали"Далее" появится следующие окно. В этом окне будьте внимательны и укажите внешний IP-адрес, к которому вы хотите подключится, и который вы узнали заранее у соответствующих компетентных людей, или если вы сами сетевой администратор то сами его получили от провайдера и сами его прописали "ручками" сетевому интерфейсу (сетевой карте). Рисунок 7.

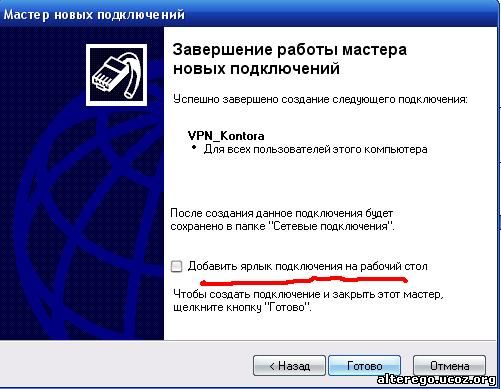

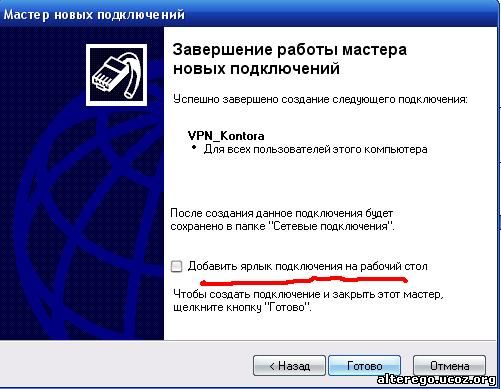

Рисунок 7. На этом мастер завершает работу и вы это увидите в окне смотрите рисунок 8.

Рисунок 8. Здесь вы можете выбрать опцию добавления ярлыка на рабочий стол, если нет то данное подключение будет находится в "Сетевые подключения". Жмем "Готово" и появляется окно показанное на рисунке 9.

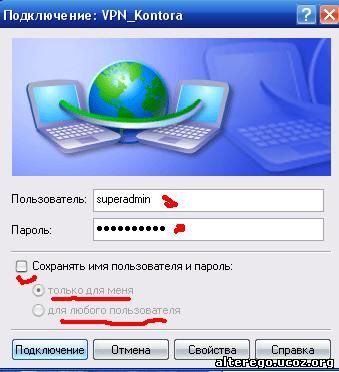

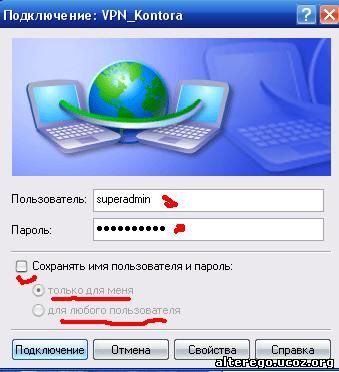

Рисунок 9. В этом окне вы решайте сохранять ли пользователя и пароль постоянно или нет, и еще о доступности этого подключения для остальных пользователей данного компьютера если на нем работают другие пользователи со своими акаунтами. Если все настройки правильны (с обеих сторон) то вы подключитесь к сети вашей конторы. давайте еще раз вернемся к рисунку 1 но добавим еще кое что. Смотрите рисунок 10.

Рисунок 10. Что же мы имеем. А то что между нашим компьютером из дома и сервером удаленного доступа будет установлен защищенный "виртуальный" канал, который мы и создали выше. Клиентский компьютер, в данном случае наш, получит IP-адрес из пула адресов сервера RRAS (таким образом, будет решена задача маршрутизации IP-пакетов между клиентом и корпоративной сетью), все пакеты, передаваемые между клиентом корпоративной сетью, будут шифроваться. Аналогично можно создать защищенное виртуальное подключение между двумя офисами корпоративной сети, подключенными к различным Интернет-провайдерам.

Технологии виртуальных частных сетей Для создания виртуальных частных сетей в системах семейства Windows используются два различных протокола — PPTP разработки корпорации Microsoft (Point-to-Point Tunneling Protocol) и L2TP, объединивший лучшие черты протоколов PPTP и L2F компании Cisco (Level 2 Tunneling Protocol). Основной принцип работы обоих протоколов заключается в том, что они создают защищенный "туннель" между пользователем и корпоративной сетью или между двумя подсетями. Туннелирование состоит в том, что пакеты, передаваемые в защищенной сети, снабжаются специальными заголовками (у обоих протоколов свои заголовки), содержимое данных в этих пакетах шифруется (в PPTP — алгоритмом MPPE компании Microsoft, в L2TP — технологией IPSec), а затем пакет, предназначенный для защищенной корпоративной сети и имеющий заголовок с IP-адресами внутренней корпоративной сети, инкапсулируется в пакет, передаваемый по сети Интернет и имеющий соответствующий заголовок и IP- адреса отправителя и получателя. Отличия между двумя протоколами следующие: - алгоритмы шифрования (MPPE для PPTP, IPSec для L2TP);

- транспортная среда (PPTP работает только поверх протокола TCP/IP, L2TP может работать также поверх протоколов X.25, Frame Relay, ATM, хотя реализация L2TP в системе Windows работает только поверх TCP/IP);

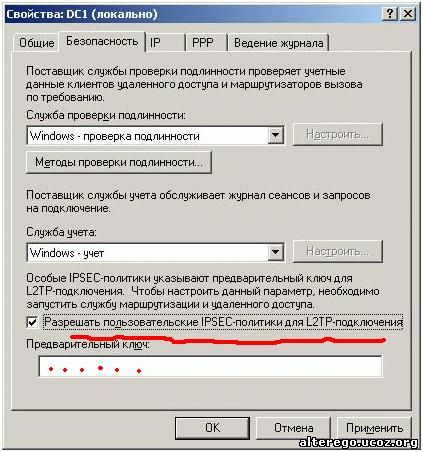

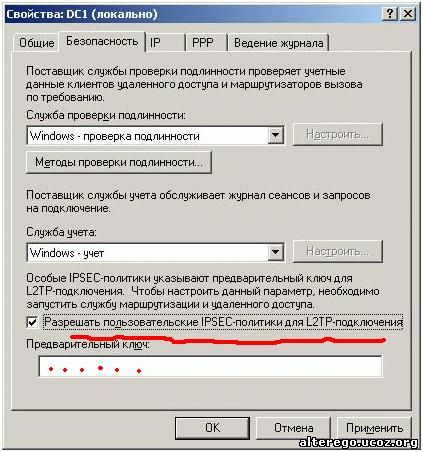

- L2TP осуществляет взаимную аутентификацию обеих сторон, участвующих в создании защищенной сети, для это используются сертификаты X.509 или общий секрет (preshared key). Общий секрет (предварительный ключ) реализован начиная с версии Windows 2003, устанавливается в Свойствах службы RRAS на закладке "Безопасность"

Рисунок 11. VPN сервер Сервер удаленного доступа может обслуживающий VPN-подключения, исполняет роль VPN - сервера. Хочу обратить внимание что при VPN-е, идет речь о том же удаленном доступе к ресурсам сети офиса или лучше скажем корпоративной сети. Но в отличие от обычного удаленного доступа взаимодействие между клиентом и корпоративной сетью осуществляется по защищенному каналу, который создается за счет применения специальных протоколов туннелирования. Если сетевой администратор решил использовать сервер RAS для обслуживания VPN подключений, он перед развертыванием этого сервера должен решить какой протокол туннелирования будет использовать, для создание защищенного канала связи. Правда выбор здесь не велик и тем не менее он должен будет выбирать между протоколами PPTP и L2TP. Протокол PPTP поддерживается всеми клиентами Microsoft. Недостаток этого протокола в отсутствии механизмов гарантирующих целостность передаваемых данных и подлинность участников соединения. Примечание: Под словом "целостность" следует понимать не только то что что то не разбилось или не пришло в заданном количестве, а также то что то что передавалось, не было изменено (добавлено или удалено из готового пакета, если смотреть в нашем контексте). Протокол L2PT лишен этих недостатков. В целом это более продвинутый протокол чем PPTP. Данный протокол базируется на протоколе IPSec который не поддерживается более старыми клиентами. Для того что бы старые версии Windows - платформ работали с этим протоколом необходимо установить на них специальный клиент - Microsoft L2TP/IPSec Client, который свободно можно скачать с сайта Microsoft. Если администратор выбрал протокол L2TP то он еще должен определится, в том - как именно будет осуществляется взаимная аутентификация участников VPN соединения. дело в том что протокол IPSec на котором базируется L2PT, поддерживает два способа аутентификации участников соединения. А именно: - цифровые сертификаты (речь о цифровых сертификатах, назначаемых компьютерам);

- предварительный ключ (pre - shared - key)

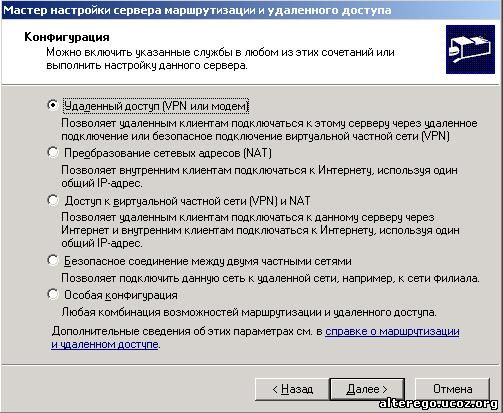

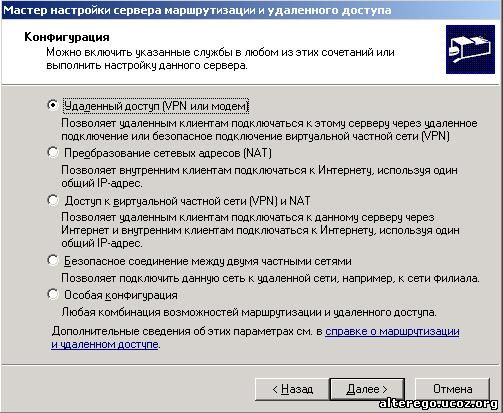

С точки зрения безопасности более предпочтительно использование сертификатов. Примечание: Для использовании цифровых сертификатов в корпоративной сети, должна быть реализована служба сертификации (PIK). Развертывание VPN. Перед тем как выполнить конфигурирование сервера удаленного доступа, необходимо четко определится по следующим вопросам: Как будет осуществляться распределение IP-адресов, между клиентами удаленного доступа? Существуют два варианта решения этого вопроса. Первый это использование DHCP сервера нашей сети. Второй - это определение самим администратором некого пула статистических адресов. Как это делается смотрите здесь на рисунке 14. Какое максимальное количество входящих подключений будет использоваться? От ответа на этот вопрос зависит количество модемов ориентированных на подключение удаленных пользователей, потребуется подключить к серверу удаленного доступа. Какая модель конфигурирования параметров удаленного подключения будет использоваться? Параметры удаленного подключения могут задаваться на уровне учетных записей отдельных пользователей или определятся политикой удаленного доступа. На этом этапе должны быть произведены все необходимые настройки для учетных записей пользователей, или определены параметры политик удаленного доступа. Как это делается смотрите здесь рисунки 17 и 18. Какая схема аутентификации будет использоваться? Имеются два варианта - выполнять непосредственно сервером удаленного доступа или использовать средства протокола RADIUS и службы аутентификации IAS. Последний вариант следует использовать тогда когда сеть имеет несколько серверов удаленного доступа. В этом случае администратор ведет централизованное управление процессом аутентификации пользователей. Запустим мастер конфигурирования сервера. Как это делается описывается здесь. Но только в отличие от конфигурации которое описано там мы выберем конфигурацию для обслуживания VPN соединений. В открывшимся окне рисунок 12 выберите опцию "Удаленный доступ (VPN или модем)".

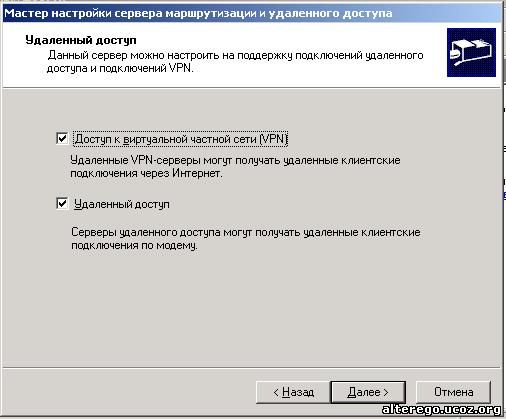

Рисунок 12. Нажимаем "Далее" и попадаем в следующее окно мастера. Рисунок 13.

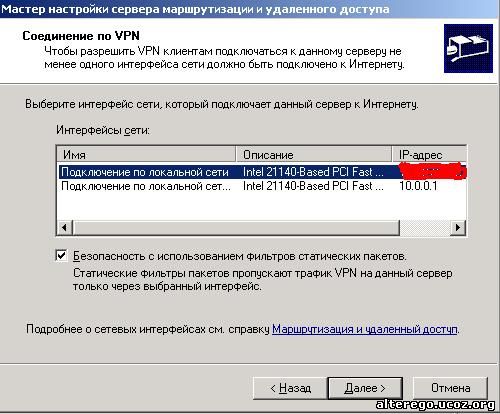

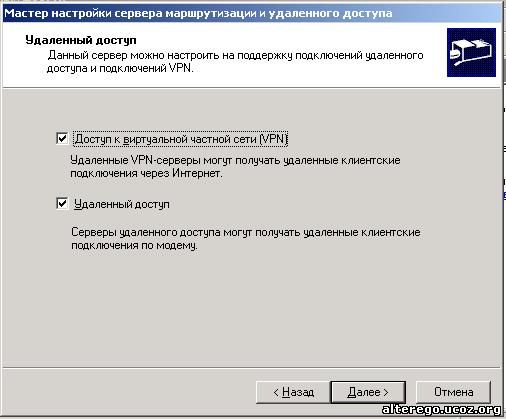

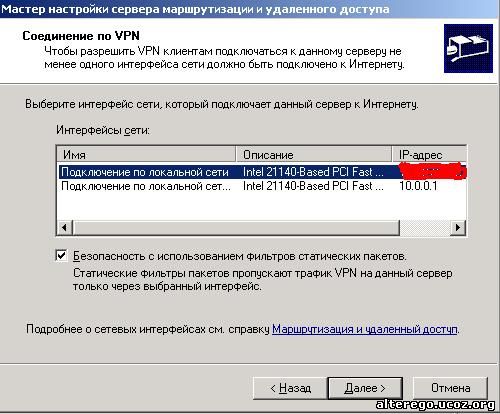

Рисунок 13. В этом окне необходимо уточнить функции которые будет выполнять конфигурируемый сервер. Если сервер должен обслуживать обычные модемные подключения удаленных пользователей, то необходимо установить флажок на опции "Удаленный доступ". Флажок "Доступ к виртуальной частной сети", следует устанавливать только тогда когда сервер должен обслуживать VPN подключения внешних пользователей. А можно выбрать обе опции. Нужно наверно напомнить что сервер должен иметь не менее двух сетевых интерфейса(сетевых карточек) одна на подключение к интернету, вторая на локальную сеть. Жмем "Далее" и у нас откроется окно мастера который предложит нам указать какой сетевой интерфейс подключен к интернету, для обслуживания VPN подключений. Рисунок 14.

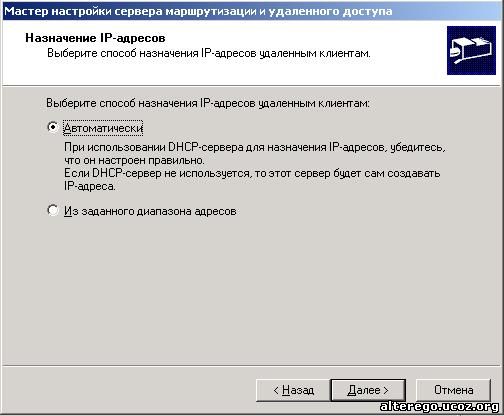

Рисунок 14. Далее нам предложат выбрать способ предоставления подключающимся клиентам IP-адресов, необходимых для их доступа и работы в корпоративной сети. Рисунок 15.

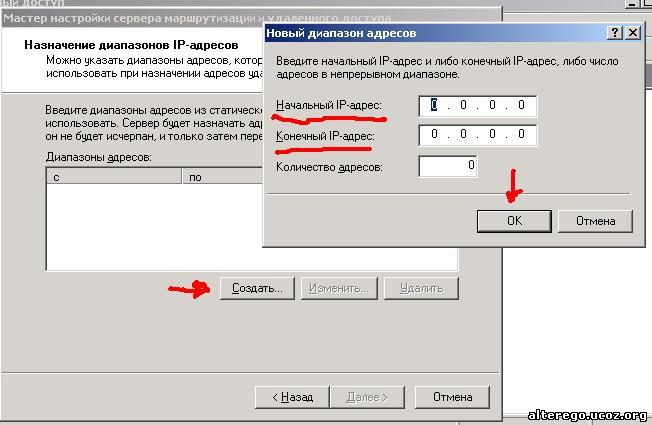

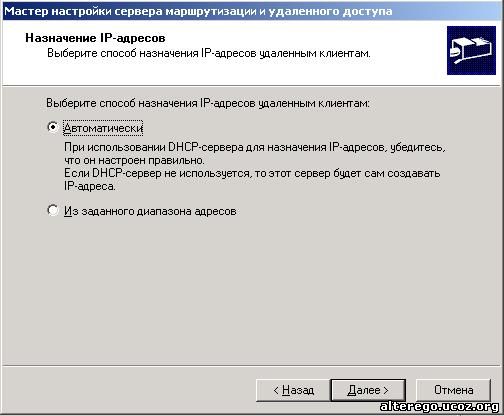

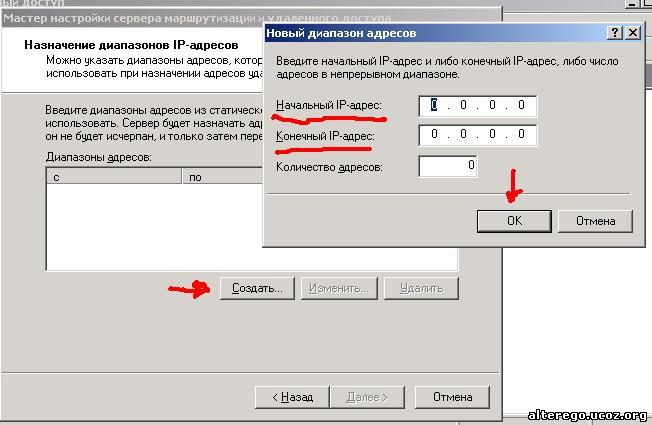

Рисунок 15. Выбор опции "Автоматически" означает использование DHCP - сервера, который будет назначать адреса удаленным и VPN клиентам.Если администратор хочет присуждать адреса клиентам из статистического пула, необходимо выбрать опцию "Из заданного диапазона адресов". В окне на рисунке 16, показано как это задается.

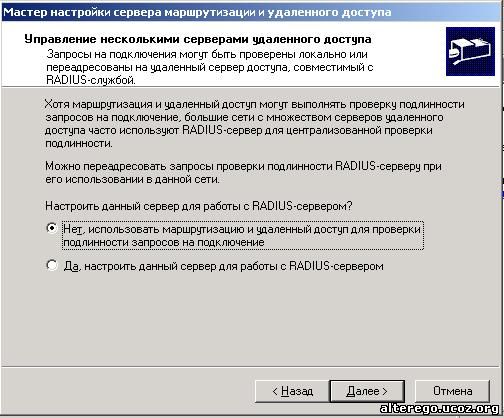

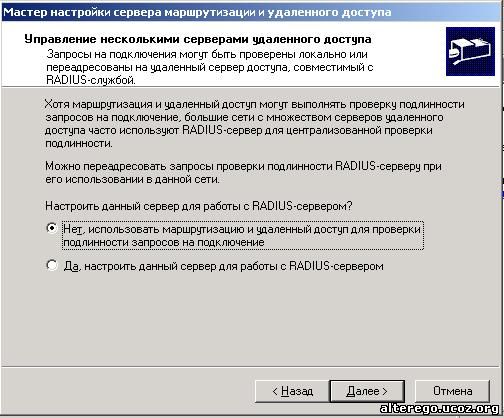

Рисунок 16. И наконец на последней странице мастера необходимо ответить на вопрос об использовании сервера RADIUS - то есть выбрать схему аутентификации пользователей. Рисунок 17.

Рисунок 17. Если аутентификация будет выполнятся непосредственно сервером удаленного доступа RRAS, необходимо выбрать опцию "Нет, не использовать марш......и т.д.". Если в нашей сети присутствует сервер "RADIUS", необходимо выбрать опцию "Да, настроить....и т.д." По окончании своей работы мастер запустит службу маршрутизации и удаленного доступа. И начиная с этой торжественной минуты сервер готов к приему посетителей.

|