Доверительные отношения Как мы уже знаем из предыдущих тем, домен является границей

доступа к ресурсам

в организации. Любой пользователь

имея соответствующие разрешения может обращается

к любому общедоступному ресурсу в том же самом домене. Но как быть когда у нас на

предприятии или фирме по тем или иным причинам имеются несколько доменов. Что бы получить доступ к ресурсам которые

находятся за пределами родного домена используются так называемые «доверительные

отношения» службы Active Directory. Доверительные отношения (trusts) представляют собой

опознавательную (узнаваемую, знакомую) связь между

двумя доменами, с

помощью которой участники безопасности (пользователи, компьютеры) могут

получать полномочия на доступ

к ресурсам, расположенным

на другом домене. То есть это такая связь (такие отношения) которые

позволяют пользователям одного домена аутентифицироваться без проверки контролером другого домена. Примечание. Под понятием

аутентификации надо понимать – «кто ты такой?», которая в сети принимает форму предоставления

логина и пароля. В отличие от аутентификации понятие «авторизации» это те права,

которые, к примеру, предоставлены определенному

пользователю на тот или иной объект (допустим

на какой-то файл – только чтение). Аутентификация пользователей и приложений в WindowsServer 2003 происходит по

одному из двух протоколов: Kerberosv.5 и

NTLANManager (NLTM). Протокол Kerberosv.5 является протоколом по

умолчанием для в WindowsServer

2003, но в случаях, когда в сети есть участники, которые не поддерживают Kerberosv.5 тогда для аутентификации

применяется NLTM протокол (допустим к примеру NTServer). О протоколе Kerberos мы поговорим отдельно,

а пока просто запомните что по этому протоколу в среде 2003 происходит

аутентификация. Только на путайте протокол Kerberos и протокол LDAP. Напоминаю - протокол

LDAP применяется в Active Directory для

доступа к контроллерам домена и глобальным каталогам. Как видите протоколов

хватает, но о них мы поговорим отдельно, так как Kerberos довольно сложный протокол со

своими «фишами» вроде так названых выдаваемых билетов и прочих штучках, но знание

которых весьма желательно. Итак вернемся к «доверительным отношениям». Когда идет речь

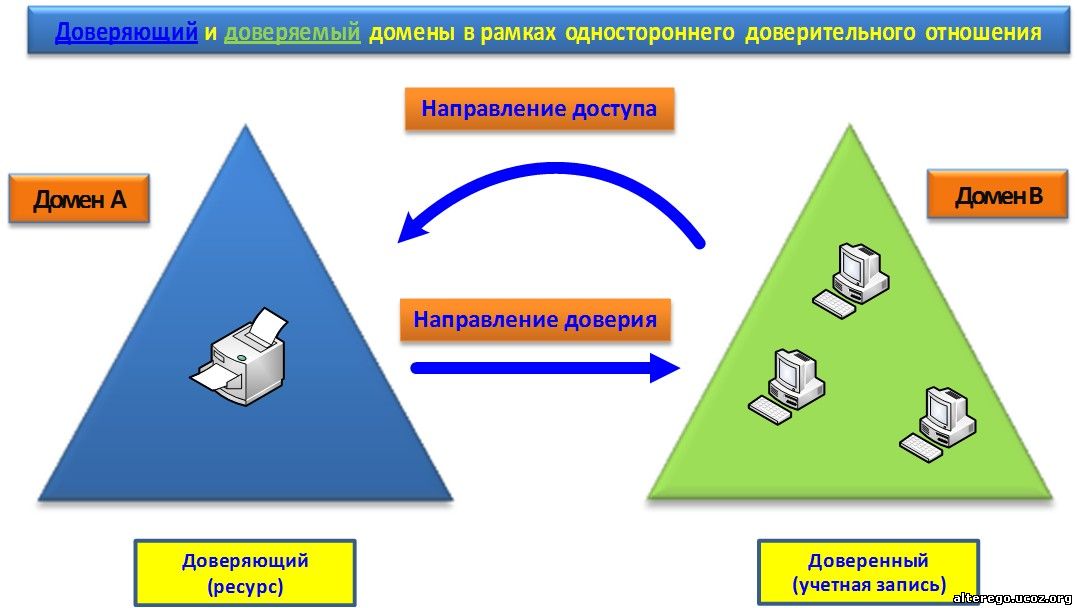

о доверительных отношениях, надо понимать что в данном процессе участвуют два

домена так названые «доверяющий» и «доверяемый», смотрите рисунок 1.

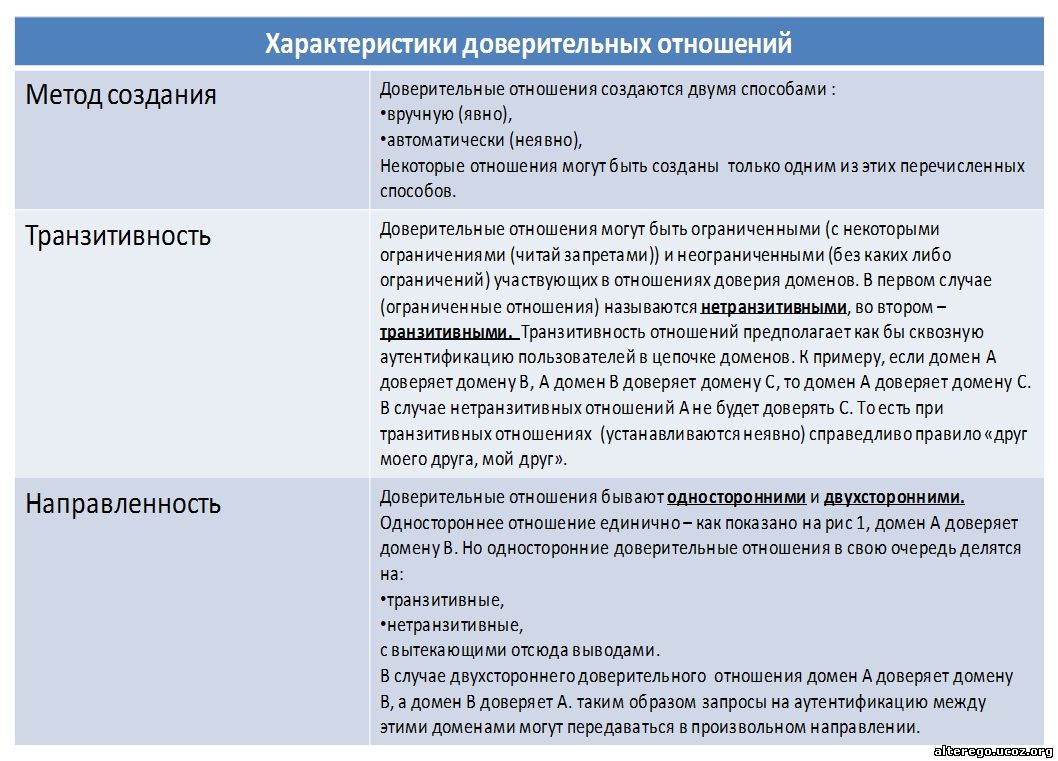

Рисунок 1. В таблице 1 перечислены характеристики доверительных

отношений.

Таблица 1. В WindowsServer2003 ActiveDirectoryподдерживает следующие формы доверительных отношений. Корневое

доверительное отношение (tree–roottrust). Такие доверительные отношения устанавливаются неявно, то

есть автоматически в случае, когда в лесе вводится новый корневой домен дерева.

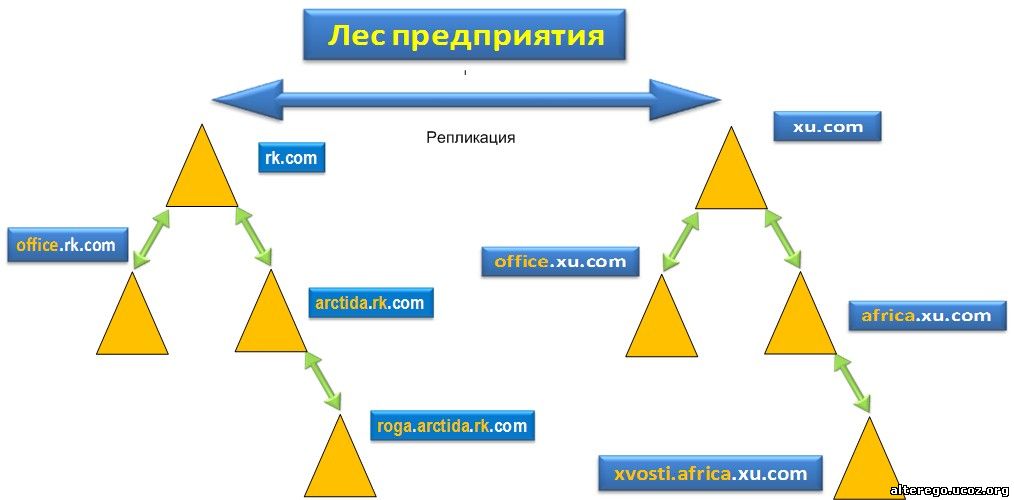

Рассмотрим пример на рисунке 2.  Рисунок 2. К примеру, мы в нашем лесе предприятия вводим новый корневой

домен дерева xu.com(название

от «Хвосты и Уши», а rk.comот

«Рога и Копыта»). Доверительные отношения устанавливаются между доменом rk.comи доменом xu.com во время «введения» последнего в наш

лес (он будет корневым доменом для дерева xu.com). Доверительные

отношения этого типа связывают создаваемый (введенный) домен дерева xu.com и существующий корневой домен леса rk.com. Такие отношения могут создаваться только между корневыми

доменами двух деревьев одного леса . Данный тип коренных отношений

характеризуются транзитивностью и двусторонностью. Родительски - дочерние доверительные отношения (parent– childtrust). Такого типа отношения устанавливаются при добавление в дереве нового дочернего домена. Этот тип отношений так же устанавливаются неявно, то есть автоматически (по умолчанию). Если вернутся к рисунку 2 то такие отношения будут создаваться когда в общее пространство имен, к примеру дерева xu.com добавляется домен (дочерний) africa.xu.com или при добавление домена office.xu.com. Непосредственно в момент установки дочернего домена AD автоматически создает доверительные отношения между устанавливаемым доменом и доменом родителем, в нашем случае корневым доменом дерева если брать поддомен africa.xu.com. Таким образом вводимый в состав дерева домен оказывается в доверительных отношениях со всеми остальными доменами этого дерева. Родительски - дочерние отношения характеризуются транзитивностью и двусторонностью. Сокращенное доверительное отношение (shortcut trust). Данный тип отношений явно устанавливается сетевыми админами. Данный тип отношений необходим в случаях когда нужно повысить скорость или скажем оперативность регистрации пользователей, которая допустим в случае логической удаленности двух доменов в рамках иерархии леса или дерева значительно замедлена. Данный тип отношений характеризуется транзитивностью. В отношении направленности то они могут быть как односторонним так и двухсторонним. какую направленность придать связи решает непосредственно сетевой администратор, исходя из существующих реалий. Внешние доверительные отношения (external trust). Данный тип отношений устанавливается явно. То есть мы своими ручками это делает. Применяется в случаях когда необходимо устанавливать связи между доменами принадлежащих к различным лесам. Или в случаях между доменами Windows Server 2003 и доменом Windows NT. Так же применяются когда необходимо установить доверительные отношения между лесами в Windows Server 2003 но когда леса вернее один из лесов или оба не находится на функциональном уровне Windows Server 2003. ( С уровнями или функциональными режимами домена или леса можете ознакомится тут) Характеризуется одно или двухсторонними направленностью. Нетранзитивно. Доверительные отношениями между лесами (forest trust). Явно устанавливаются сетевым администратором между двумя корневыми доменами леса. При этом сетевой администратор так же принимает решение о том какую направленность будут иметь данные отношения. Данное отношение предусматривает возможность транзитивного доверия всех доменов одного леса всем доменам другого леса. Но тут есть маленькая фишка. На отношения устанавливаемыми между тремя и более лесами, транзитивность не распространяется. К примеру лес А доверяет лесу В, лес В доверяет лесу С, но лес А не устанавливает доверительные отношения с С, как мы привыкли рассматривать транзитивность. Но транзитивность между лесами возможна. Это происходит тогда когда все леса находятся в режиме работы Windows Server 2003. Характеризуется одно или двухсторонней направленностью, транзитивные. Доверительные отношения между доменом и сферой (realm trust). Явно устанавливаются сетевым администратором между сферой не находящаяся под управлением именно Windows Kerberos v.5. Или скажем чуть по другому, устанавливает доверительные отношения между доменом и областью Kerberos реализованный не в базе Windows. данный тип доверительных отношений может использоваться для обеспечения сквозной аутентификации на Windows и UNIX системах. Характеризуется одно или двухсторонней направленностью, транзитивные или нетранзитивные. Вроде бы все, если вкратце о доверительных отношениях. |