Основные оснастки Windows Server 2003.В данной теме я постараюсь описать основные оснастки для администрирования Active Directory.

Итак, в прошлых статьях касающиеся оснасток (ссылки данных статей даны выше), говорилось что такое оснастка и что представляет собой консоль вообще. Кто забыл что это такое рекомендую прочитать предыдущие статьи, в порядке в котором они даны, дабы лучше усвоить эти основные инструменты администрирования как Active Directory, так и Windows Server в целом.

В таблице 1 перечислены основные оснастки которые входят в состав пакета Windows Server 2003 Administrative Tools. Так же этот пакет может быть установлен на любом компьютере на котором установлена операционная система Windows XP или Windows 7. Для этого достаточно данный пакет установить с установочного диска Windows Server 2003, или скачать с сайта Микрософт. Но что бы не терять время можете скачать его отсюда.

Таблица 1. Основные стандартные средства администрирования Active Directory.

| Оснастки | Назначение | Active Directory - домены и доверие.(Active Directory Domains and Trusts)

| - Выбор администрируемого домена в больших лесах.

- Просмотр режима работы домена.

- Создание, удаление и проверка доверительных отношений между доменами.

| | Active Directory - сайты и службы. (Active Directory Sites and Services) | - Создание и изменение сайтов, транспортов и подсетей.

- Настройка расписаний репликации и связи сайтов (links).

- Запуск репликации между контролерами домена.

- Установка разрешений на объекты.

- Привязка объектов групповой политики (GPO) к сайтам.

| | Active Directory - пользователи и компьютеры (Active Directory Users and Computers). | - Создание и изменение объектов каталога (пользователей, групп, подразделений и т.д.)

- Установка разрешений на объекты.

- Привязка объектов групповой политики (GPO) к доменам, и подразделениям (OU).

- Управление специальными ролями (FSMO).

| | Политика безопасности контроллера домена (Domain Controller Security Policy) | - Модификация узла "Параметры безопасности" (Security Settings) объекта групповой политики.

- Привязка к подразделению Domain Controllers.

Для редактирования всего (GPO) используйте оснастку "Редактор объектов групповой политики" | | Политика безопасности домена (Domain Security Policy) | - Модификация узла "Параметры безопасности" (Security Settings) объекта групповой политики.

- Привязка к контейнеру домена.

Для редактирования всего (GPO) используйте оснастку "Редактор объектов групповой политики" | | Редактор объектов групповой политики (Group Policy Object Editor). | - Модификация объекта групповой политики, привязного к некоторому контейнеру Active Dyrectory (сайту, домену, подразделению), или хранящегося локально на компьютере.

Эта оснастка не отображается в меню "Пуск", однако она доступна из других остнасток или может быть добавлена к пользовательской консоли ММС. |

Еще несколько инструментов которые нужны администратору нужно так же установить с инсталлируемого диска из раздела Support Tools, как это сделать и где что находится в предыдущих статьях объяснено.

Что представляют собой эти дополнительные инструменты администрирования показано в таблице 2.

Таблица 2. Дополнительные административные инструменты Active Directory.

| Утилита | Описание | | ADSI Edit (AdsiEdit.msc) | Данная утилита позволяет производить "низкоуровневое" редактирование объектов Active Directory, расположенные в любом разделе каталога то есть в разделе доменных имен, разделе конфигурации или схемы AD (материал по описанию каталогов AD можете найти на сайте в других статьях). С помощью данной утилиты можно получить информацию об объекте RootDSE. Так же с ее помощью администратор может устанавливать разрешения на доступ к объектам. | | Active Directori AdministrationTool (Ldp.exe) | Данная утилита может быть использована для поиска и модификации объектов AD при помощи запросов LDAP/ | | Active Directori Replication Monitor (ReplNon.exe) | Данная утилита применяется для мониторинга состояния репликации и существующей топологии репликации. С помощью данной утилиты мы можем запустить процесс репликации. Кроме того утилита может быть использована так же для того что бы получить информацию об исполнителях специализированных ролей и статусах контроллеров домена. | | DsAdd | Утилита командной строки позволяющая создавать объекты указанного типа - компьютер, контакт, группу, организационную единицу, пользователя и еще квоты. | | DsQuery и DsGet | Утилиты командной строки и используются для поиска объектов каталога любого типа или с указанием конкретного типа. | | DsMod и DsMove | Первая утилита DsMod позволяет изменять атрибуты объектов указанного типа (компьютеры, контакт, группа, организационная единица, сервер, пользователь. С помощью DsMove можно переименовать или переместить объект любого типа. | | DsRm | Утилита командной строки. С помощью данной утилиты можно удалять объекты каталога или целых поддеревьев каталога (например можно удалить подразделение со всем его содержимым). |

К данным инструментам и утилитам командной строки мы еще вернемся и рассмотрим их более детально, а пока давайте рассмотрим основные оснастки.

Оснастка Active Directory - пользователи и компьютеры

Данная оснастка является одна из основных инструментов сетевого администратора с помощью которой он осуществляет управление содержимых доменных разделов каталога AD. Вот неполный перечень того что можно сделать с помощью данной оснастки Создание объектов, Модификация объектов, Удаление объектов, Привязка объектов групповых политик к соответствующему контейнеру AD, Настройка прав доступа к объектам каталога, Аудит,...

Поэтому владение этим инструментом повышает эффективность работы сетевого администратора особенно когда необходимо выполнять много рутинных операций если размер наших разделов очень большие и содержат большое количество объектов, что в свою очередь затрудняет их поиск и работу с ними.

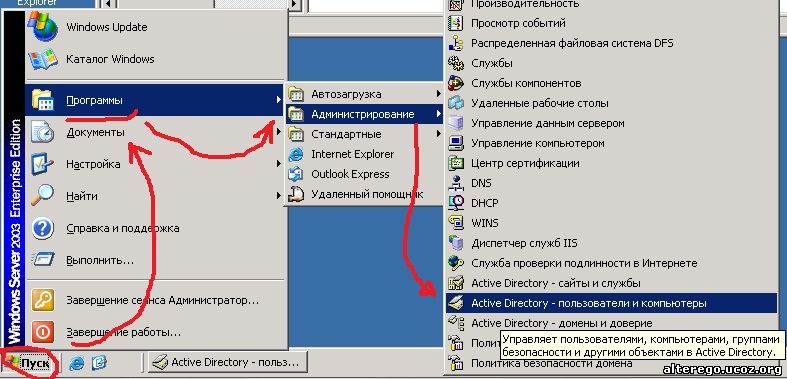

Оснастка Active Directory - пользователи и компьютеры, появляется в том случае когда мы поднимаем роль нашего сервера до уровня контроллера домена. И находится данная оснастка в папке "Администрирование" как показано на рисунке 1.

Рисунок 1.

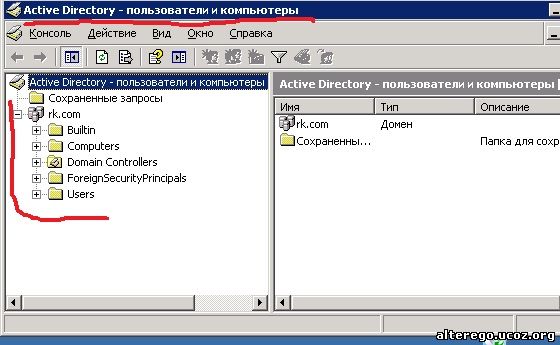

Выглядит сама оснастка "Active Directory - пользователи и компьютеры", как показано на рисунке 2.

Рисунок 2.

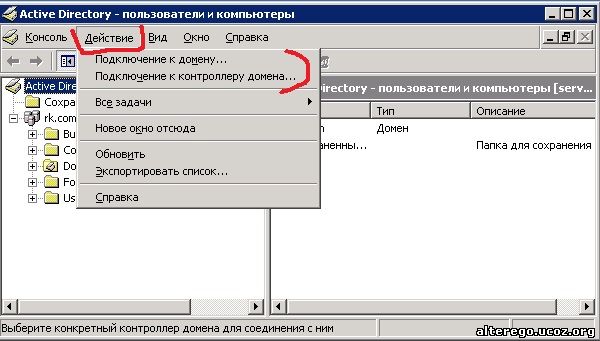

По умолчанию оснастка "Active Directory - пользователи и компьютеры" подключена к контролеру домена, в котором зарегистрирован текущий администратор или пользователь, но данную оснастку можно подключить к любому домену или контроллеру домена, к которому администратор или пользователь имеет доступ. Это делается как показано на рисунке 3.

Рисунок 3.

Как мы видим из рисунка 3, мы должны зайти в меню "Действие", и в открывшемся подменю выбрать необходимую нам операцию.

Как мы видим из рисунка 1 в оснастке "Active Directory - пользователи и компьютеры" есть такая папка с именем "Сохранные запросы". Давайте с ней разбирается.

Сохраненные запросы в Active Directory.

Кто знает, а кто не знает напомню, что служба каталога корпорации Микрософт которая получила название "Active Directory" основывается на протоколе LDAP (Lightweight Directory Access Protocol), что по русски звучит как - "Облегченный протокол доступа к каталогу". Облегченный он потому что своим рождением обязан протоколу DAP (Directory Access Protocol), но сам протокол DAP в таком деле как доступ к AD оказался слишком громоздким и поэтому не применяется. Здесь я на данном протоколе подробно не буду останавливается, и если не забуду (а кому интересно напомните), опишу его в другой статье. Просто запомните что доступ к каталогу AD осуществляется с помощью протокола LDAP.

Так вот,.... администратор или пользователь в оснастке "Active Directory - пользователи и компьютеры" имеет возможность сохранять часто используемые запросы к службе каталога Active Directory и работать с ними, то есть использовать их повторно если необходимо. Эти запросы называют еще LDAP - запросы. Думаю что понятно почему они так называются.

Возникнет у некоторых вопрос - зачем это нужно. Если у вас один сервер и "пол юзера" то конечно это "нафиг" нужно. Но если вам приходится администрировать огромный лес доменов, или даже пусть, один домен, но большой, то иногда найти интересующий объект довольно утомительное занятие. Вот поэтому и используются запросы LDAP к службе каталога Active Directory. И еще что бы не создавать новый запрос к AD если необходимо (сетевой админ сам решает это) эти запросы сохраняются что бы в будущем использоваться.

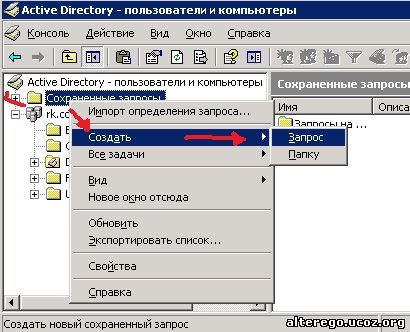

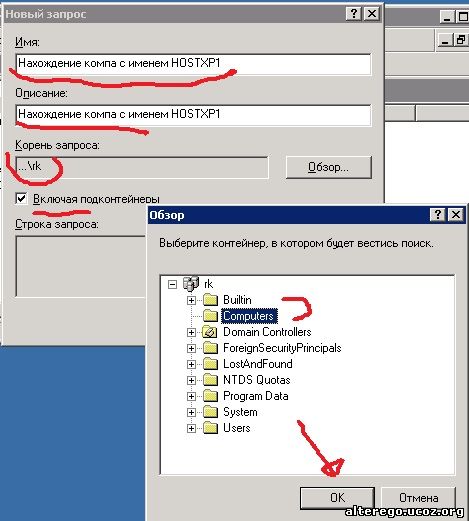

Давайте для примера создадим LDAP - запрос к службе каталога Active Directory. Для этого мы становимся в оснастке "Active Directory - пользователи и компьютеры" на папку "Сохранные запросы" и нажимаем левую кнопку мыши. Откроется окно показанное на рисунке 4. В открывшемся меню выбираем подменю "Запрос", смотрите рисунок 4.

Рисунок 4.

Рисунок 5.

Сперва мы пишем в поле имя запроса а так же что бы не забыть в последствии что это за запрос и в поле "Описание" что делает данный запрос. Далее жмем на кнопку "Обзор", и открывается окно которая так же показана на рисунке 5, с контейнерами Active Directory. Так как мы ищем компьютер то указываем запросу искать в контейнере "Computers". Если мы искали пользователя то тогда естественно указали контейнер "Users". Нажимаем ОК.

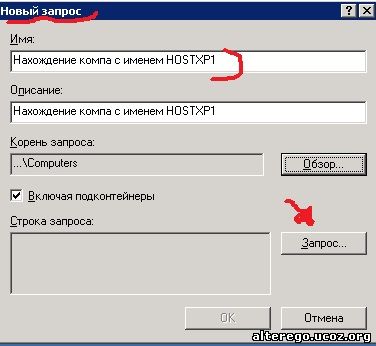

После нажатия ОК окно показанное на рисунке 5 закрывается и мы снова в окне показанное на рисунке 4 и на рисунке 6.

Рисунок 6.

Далее нажимаем на кнопку "Запрос". Открывается окно показанное на рисунке 7.

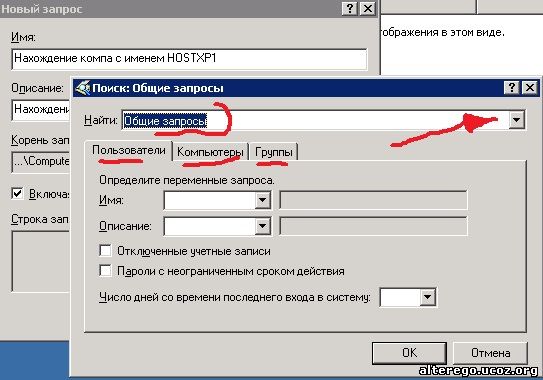

Рисунок 7.

Подробно на описание этого окна я не остановлюсь по причине того что, в данном окне думаю что все понятно. Но лишь хочу подчеркнуть что в зависимости от того что мы ищем в службе каталога Active Directory (пользователя, компьютер....), то и выбираем соответствующею вкладку. Но можно сразу в зависимости от того что мы ищем, в поле "Найти", если нажать на кнопку выбора (на рисунке 7 показана стрелкой то сразу откроется окно с окном ) то нам предложат выбрать где искать то что нам надо, смотрите рисунок 8.

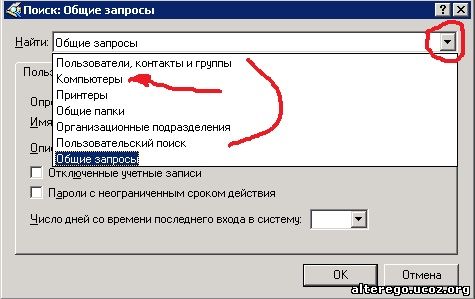

Рисунок 8.

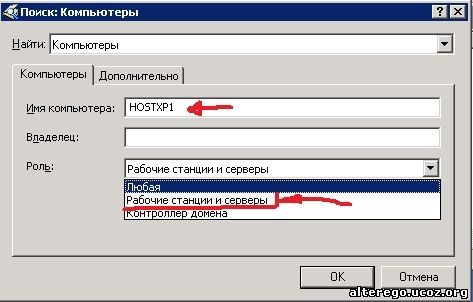

Так как в нашем примере мы ищем комп с именем HOSTXP1 то в раскрывающемся списке выбираем "Компьютеры". После выбора откроется окно показанное на рисунке 9.

Рисунок 9.

В этом окне в на вкладке "Компьютеры" в полк "Имя компьютера", пишем имя искомого компа. Так же если мы знаем точно кто владелиц то можем добавить и владельца, а так же можем указать роль данного компа в нашем домене. В нашем примере это простой комп, то есть комп рабочая станция, поэтому мы выбираем в раскрывшемся списке "Рабочие станции и серверы". Но в случае если мы ищем комп который играет роль контроллера домена то можем сразу указать его роль в поле роль, так как данные точные указания на роль компа в нашем домене или лесе доменов убыстряет поиск за счет сужения зоны поиска.

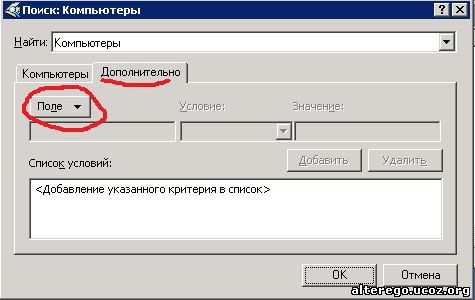

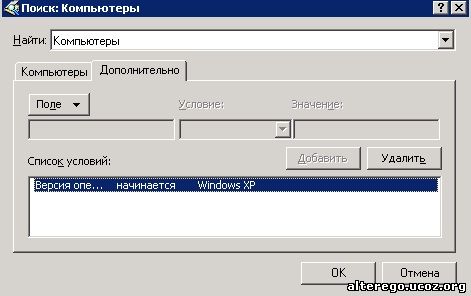

На второй вкладке этого же окна, вкладка "Дополнительно", показанная на рисунке 10, позволяет еще более специфицировать наш запрос через добавления более детальных критериев для поиска.

Рисунок 10.

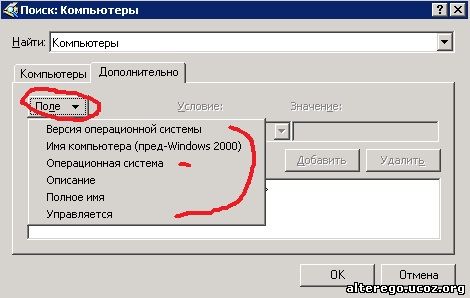

Если в этом окне нажмем кнопку "Поле", то эти дополнительные критерии поиска появятся в виде раскрывающегося списка, смотрите рисунок 11.

Рисунок 11.

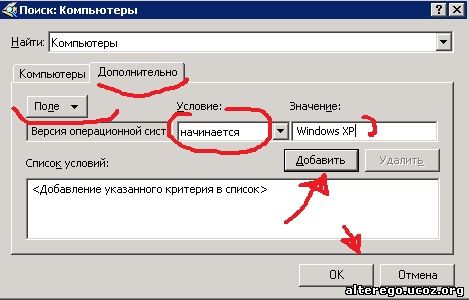

Не буду останавливаться на этом раскрывающемся списке, так как думаю что все понятно. Но если к примеру мы уже указав на первой вкладке (см. рис. 9) имя компьютера то можно на вкладке "Дополнительно", учитывая этот раскрывающейся список указать, к примеру версию операционной системы. Смотрите рисунок 12.

Рисунок 12.

В поле "Условие", в этом же окне предлагаются условие для поиска...в нашем случае я выбрал условие "начинается", а вы выберете то что вам необходимо для вашего конкретного случая. Если после этого нажать на кнопку "Добавить" то даное условие LDAP запроса появится в поле "Список условий", смотрите рисунок 13.

Рисунок 13.

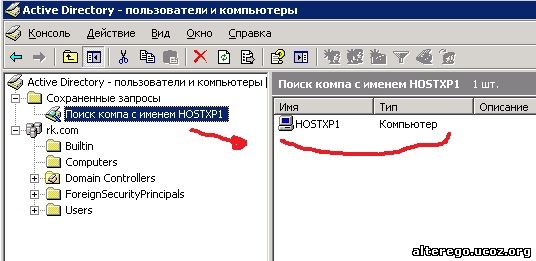

В поле "Список условий" мы можем добавит больше условий, в зависимости что мы ищем. После того когда мы запустим наш созданный LDAP запрос, и в зависимости от того найдет ли он искомое или нет то искомое появится (или не появится) в правой стороне консоли смотрите рисунок 14.

Рисунок 14.

Еще одна вещь которую может себе позволить системный админ, это сформировать некую логическую иерархию этих запросов, путем создания папок и включение в эти папки логически схожих по выполнению запросы.

Что бы создать папку, где будут хранится, допустим запросы для поиска компов в нашем домене нам нужно стать на верхнею папку "Сохраненные запросы", потом с помощью правой кнопки мыши открыть контекстное меню, в этом контекстном меню выбрать "Папку", смотрите рисунок 15.

Рисунок 15.

Далее создастся папка, и предложит нам ее назвать, ... назовем ее к примеру "Запросы по поиску компов". В этой папке мы будем хранить запросы LDAP поиск компов. Созданный ранее запрос "Поиск компа с именем HOSTXP1" мы можем с помощью мышки перетащить в вновь созданную папку. Аналогично можно поступить и с запросами по поиску пользователей, групп, организационных единиц.

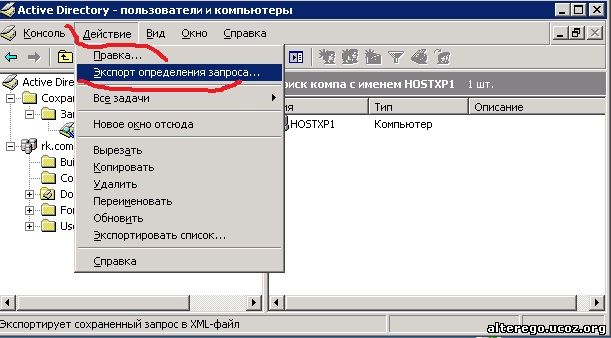

Мы так же можем экспортировать эти запросы для того что бы использовать их на другой машине. Для этого мы заходим в меню "Действие" консоли, а в открывшимся окне выбираем - "Экспорт определенного запроса". Смотрите рисунок 16.

Рисунок 16.

Сам запрос будет записан в виде XML - файл.

Еще одно удобство что предоставляет данная оснастка это работа с множеством объектов.

Работа с множеством объектов

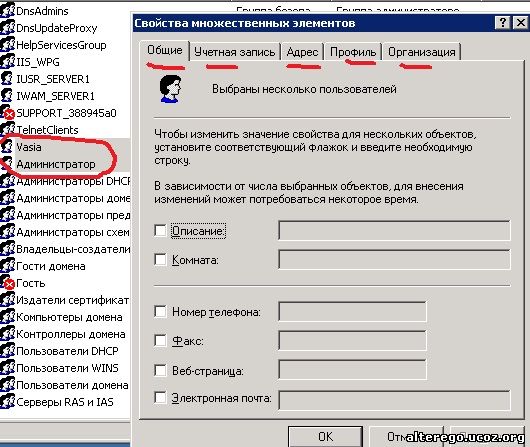

Если допустим у нас огромное количество объектов, то оснастка "Active Directory - пользователи и компьютеры" предоставляет возможность манипулировать данными объектами не по одиночке, а сразу с несколькими объектами.

Для большинства объектов (группы, компьютеры, подразделения и т.д.) единственной доступной групповой операцией является - изменение описания.

В случае объектов, касающихся учетных записей пользователей, имеется порядка 30 атрибутов этих объектов, которые мы можем менять в группе.

Само выделение объектов осуществляется стандартным набором клавиш винды, а именно <Ctrl> и <Shift>, надеюсь это понятно, если нет спросите....

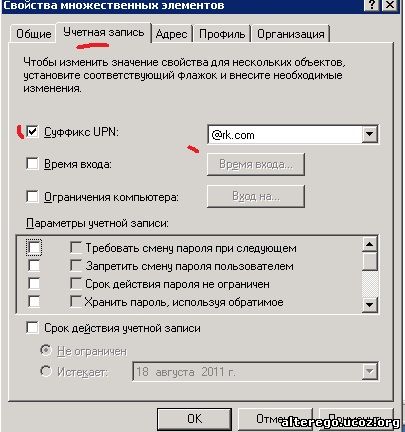

Выделив необходимые объекты, кликаем правой кнопкой мыши, и в открывшимся меню выбираем "свойства". Простите, у меня на тестовом сервере объектов мало, но воспользуемся тем что имеем. Главное что с другими объектами в таком случае работается по аналогии. Конкретно у меня там два пользователя первый Администратор, второй Vasia. Но давайте их выделим и выберем "Свойства". Откроется окно показанное на рисунке 17.

Рисунок 17.

Для того что бы что либо изменить мы должны установить напротив него "флажок", а так же определить его новое или исправленное значение. Смотрите рисунок 18.

Рисунок 18.

И еще что нам осталось рассмотреть в данной оснастке из основных понятий это публикация папок и принтеров.

Публикация папок и принтеров

Если у нас большой домен со множеством объектов то служба каталога Active Directory значительно упрощает работу с общими сетевыми ресурсами...что довольно удобно пользователям. Служба каталога Active Directory позволяет опубликовать (published) эти общие сетевые ресурсы. Под ресурсами в данном случае считаются папки и принтера. Под публикацией папки или принтера в Active Directory следует понимать создание в каталоге AD нового объекта - "Общая папка" или "Принтер".

Что это нам дает в конечном счете. А то, что в этом случае пользователи могут использовать службу каталога Active Directory для поиска расшаренных сетевых ресурсов, с помощью команды "Поиск" из меню "Пуск".

Само место где будут публиковаться данные ресурсы определяется в зависимости от того как было спланировано наша служба AD ( о планирование Active Directory на сайте есть статьи) и из логики - кому предназначаются даные рассшареные сетевые ресурсы.

Ну не знаю как объяснить.... что бы не пускается в большой треп. К примеру если наш домен имеет OU (подразделения), то если принтер или папка предназначена для этой OU то и находится она будет в этом OU. Если для всех, то публикуются в общем контейнере AD.

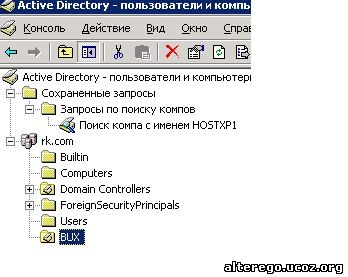

Что бы опубликовать такой ресурс в AD нам нужно сделать следующее. Допустим у нас есть папка MANY на сервере Server1 и предназначена она для подразделения бухгалтерия, в нашей AD это OU с именем BUX. Смотрите рисунок 19.

Рисунок 19.

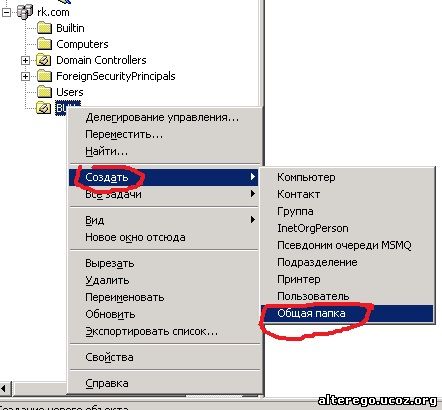

Далее становимся на данном подразделении в нашем случае это BUX так как мы для них делаем расшареный ресурс (на данном этапе о разрешениях пока не думайте, о них мы поговорим отдельно...пока мы просто делаем общую папку), кликаем на правую клавишу мыши и в появившимся меню выбираем "Общая папка". смотрите рисунок 20.

Рисунок 20.

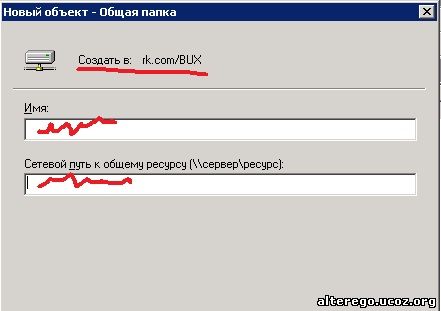

После того что мы выбрали "Общая папка" откроется окно показанное на рисунке 21.

Рисунок 21.

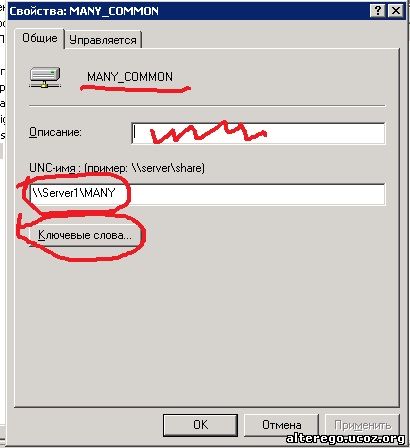

Задаем имя папки. можем ее оставить такой как она была изначально на сервере, а можем ее назвать по другому. на сервере у меня было MANY в AD я решил ее назвать MANY_COMMON...ну так я захотел...вот. В поле сетевой путь мы указываем путь в формате как показано на рисунке, а именно \\Сервер\ресурс. В нашем случае это будет \\Server1\MANY. И вот у нас появилас общая папка опубликованная в Active Directory.

Если мы встанем сейчас на эту папку MANY_COMMON и правой кнопкой откроем меню, а в этом меню выберем - свойства. То откроется окно показанное на рисунке 22. Рисунок 22.

Кнопка "Ключевые слова" служит для того что бы которые облегчат поиск, так как под ключевыми словами мы пишем слова которые логически ассоциируются с данной папкой.

Из практики - проверяйтесь правильно ли указали путь к папки - система этой проверкой не занимается, а в случае ошибки пользователи туда не попадут.

Для того что бы опубликовать принтер нам нужно зайти непосредственно в окне свойства принтера ...найти там вкладку "Доступ" или "Sharing" и на этой вкладке установить флажок -Ввести в Active Directory.

|